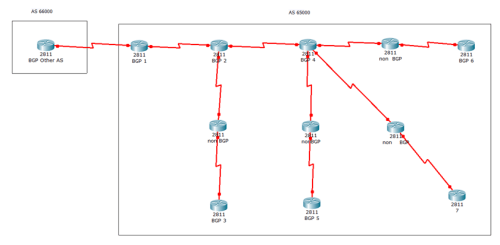

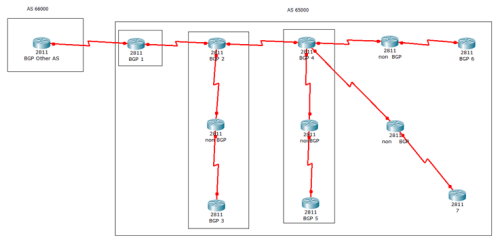

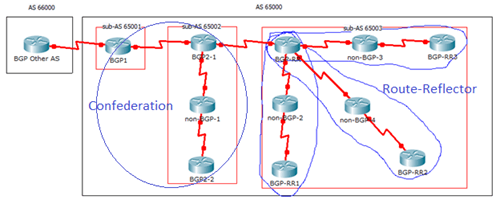

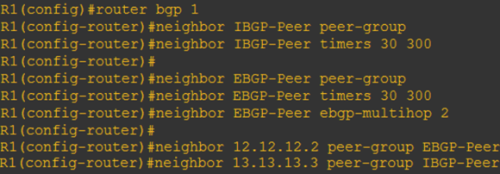

Basic Topology

==========================

Basic IS-IS Configuration

Penjelasan:

- Interface yang pengen ikutan ISIS dipasang ip router isis

- Trus pasang ISIS NSAP addressnya (ip address-nya ISIS) di router isis sub-configuration

- Untuk liat cara bikin NSAP NET address

Untuk di R2, R3, dan R4 secara konfig sama, Cuma bedanya di NSAP address-nya (dan ip addressing-nya haha)

Karena R1 dan R2 ada di Area 1 maka area ID-nya harus sama (49.0001), begitu pula R2 dan R3

Berikut penampakan saat di Show ip route

====================================

ISIS Table and Adjacency

Lets take a look at R2

Show isis neighbor (list tetangga yang sesama ISIS)

Disini kita liat R2 konek dengan dengan R1 dan R3, tapi kita liat…R2 konek dengan R1 pake 2 tipe link (level 1 dan level 2), sedangkan R3 hanya pake link level 2

Why? R2 dan R3 beda area (49.0001 dan 49.0002), sedangkan R1 dan R2 satu area…CUMAAA, karena secara default Router ISIS memakai tipe L2L1 (both level) maka dikirim 2 tipe link ke R1

And that Circuit.id? ini penanda DIS (Designated IS, DR-nya ISIS)

And…show isis database

- LSPID: formatnya hostname.xx-yy, xx biasanya 00, kecuali DIS…sedangkan yy biasanya 00 juga (nandain LSP Fragment nomor berapa…common value is 00)

- Tanda ‘*‘ artinya itu LSP di-generate oleh router tempat show isis database dilakukan

- LSP Seq Num, sama kek OSPF sequence number…udah berapa kali LSP ini dikirim

- LSP Checksum, sama…buat error-checking

- LSP Holdtime, seberapa lama ini informasi LSP stay di database tanpa refresh

- ATT/P/OL, ATT (attached) bit digunakan kalau L2L1 konek ke L1 node, klo diset 1 artinya L1 akan generate default route ke L2L1 router (best route tentunya), P (Partition) bit digunakan untuk partition repair (untuk partisi level 1 area, NOT SUPPORTED IN CISCO), OL (OverLoad) bit digunakan untuk BGP convergence

Isis protocol juga ada topology-nya loh…show isis topology

Klo show isis database untuk ngeliat LSP (mirip kek show ip ospf database untuk ngeliat LSA) maka show isis topology untuk ngeliat topology dari kacamata R2 (oh..klo mau ke R1 harus lewat Fa1/0, dengan mac-address ca00.2230.001c)

MAC-ADDRESS = SNPA (Sub-Network Point of Attachment)

==================================================

IS-IS Hello

Pretty much the same like EIGRP and OSPF concept

- Hello-interval, by default tiap 10 detik dia kirim hello dan holddown-nya 3x dari hello (berarti 30 detik)

- Mau hello-interval kurang dari 1 detik? Holdtime-nya kasih 1 detik (dengan keyword minimal), so…hello-interval nya in millisecond (ms)

- Hello-multiplier, ini berguna klo pake hello-interval minimal…value 3 artinya kita kirim tiap 333ms (1 detik = 1000ms, 1000ms/3 = 333)

Holdtimer-nya ga dikasi?? Ga…dia liat dari hello-nya aja (holdtime = hello timer x 3, kecuali pake konfig diatas)

==================================

IS-IS Hello Padding

By default, ISIS kirim MTU sebesar 1497 (total 1514 udah ama overhead) dan di-padding (alias “digemukin”), untuk apa…untuk mendeteksi secara dini interface yang beda MTU (nanti kek OSPF lagi…”too many retransmission“),

Contoh dari wireshark:

Kita bisa disable Hello Padding untuk mempercepat hello transmission (klo kita yakin both side MTU-nya sama)

Per-interface:

Per-Router (global):

Hasilnya:

Ga ada hello padding lagi, paling bagus di set di kedua sisi, biar sama2 ga pake hello padding

========================

IS-IS Circuit Level

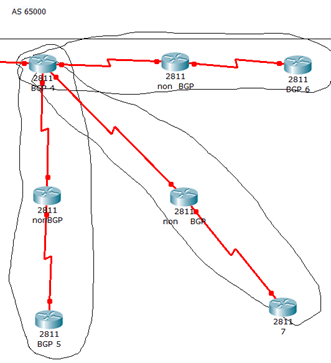

Secara default ISIS Router itu menjadi L2L1 Router, nah…skrg kita bikin kek gini:

Konfigurasi untuk merubah link level ISIS itu bisa per-router atau per-interface (R1 kita bikin global alias per-router, karena ga ada link ke area lain)

Kita liat hasilnya (tanpa merubah apapun di R2)

R2 bisa konek ke R1 tanpa harus merubah apapun karena R2 defaultnya adalah L2L1 router (bisa konek ke level manapun)

Yuk kita ganti (per-interface)

Kita liat hasilnya di R1 show ip route

Ada yang aneh??…ya…ada i*L1, begitu R1 mendeteksi bahwa R2 punya 2 link (level 1 dan level 2), R1 akan ngasi default route ke R2 (karena R2 adalah L2L1 router, punya link level 2)

Level 2 = backbone-nya ISIS, Cuma pake konsep link, bukan area kek OSPF

Tau darimana R1 bahwa si R2 punya 2 link? Database

R2.02-00…ini Pseudonode, buat DIS (nanti dibawah dijelasin)

=====================================

IS-IS DIS and Network Type

DIS didalam ISIS sama kek DR dalam OSPF, Cuma bedanya ga ada Backup DIS untuk ISIS

Sama seperti OSPF…link Ethernet akan secara default dianggap sebagai broadcast (makanya ada R2.02-00 untuk nandain dia ikutan jadi calon DIS)

Dan DIS pun sama, ada priority (default 64)…dan preemptive, artinya klo DIS-nya down trus up lagi…dia lagi yang jadi DIS (remember…no backup)

Disini kita liat, R1 nganggep R2 jadi DIS (liat di Circuit Id, walaupun dia P2P link), yuk kita ganti biar si R1 yang jadi DIS

Nah, klo kita liat R2 priority-nya 64…tapi liat deh Circuit ID-nya…bukan R2 tapi R1

Karena R1 dan R2 itu pake level 1 link, makanya prioritynya juga untuk level 1

Itu Format Phase V buat apaan? Don’t worry be happy 😀 , ISIS yang kita kenal sekarang itu udah fase ke 5 (yang ngembangin adalah DECnet technologies sebelum di standarisasi oleh ISO-10589 tahun 1992), jadi yang sekarang dipake adalah ISIS Phase V

R1.04 itu apa? Itu pseudonode ISIS (angka 04 nya sendiri masi mistis di gw hahaha)

Perbedaan DR-nya OSPF dan DIS-nya ISIS kita bisa liat dibawah

Klo di OSPF semua hello dikirim ke DR, klo di ISIS ada PSN (PseudoNode), jadi ada router “virtual” di tengah2, padahal ke Router RTD juga ujung2nya

R1-R2 kan P2P link, kok pake DIS??Nah, bagaimana kita bikin supaya jadi point-to-point, seperti ini:

Kita cek hasilnya

Di R1 ga ada clns is-neighbor (karena udah P2p), sedangkan R2 masih nganggep ada, but look at that Circuit Id (0000.0000.0000.00), that value is ILLEGAL, so…something is wrong here

Yuk kita rubah juga di R2 jadi p2p, hasilnya akan seperti ini

Nah, ketika Circuit Id dinyatakan 00…artinya ISIS ini point-to-point

And don’t forget….ISIS DIS is preemptive, alias klo down memang ga ada Backup DIS, tapi begitu up lagi…DIS nya otomatis take role again

Mau langsung di rubah supaya ganti DIS-nya…simple…rubah priority-nya aja

==============================

IS-IS Metric

ISIS metric consist dari Cost, Delay, Expense, dan Error…default di Cisco Router hanya Cost dan default value-nya 10

Lets take a look at picture below

Kita liat dari kacamata R5 untuk ke 23.23.23.0 (network R2 dan R3)

Kita mau coba rubah hanya lewat R2 saja, caranya:

Defaultnya 20 (R5-ke-R2 link = 10, R2-ke-R3 link = 10…10+10=20), nah sekarang jadi 15 (R5-ke-R2 link = 5)

Bisa juga secara global digantinya

Nah, gambar diatas adalah ISIS Narrow-Style Metric (alias metricnya cuma bisa diset dari 1 sampe 63)

Klo mau lebih kita pake wide-style metric

TAPIIIIIII

Look at that…R5 ga dapet route dari yang lain (walaupun pas di show isis neighbor dapet)

Kesimpulannya…untuk bisa tuker2an prefix/rute harus dengan metric-style yang sama

Nah, kita bisa bikin router ini accept both wide and narrow-style…dengan keyword transition

===================================

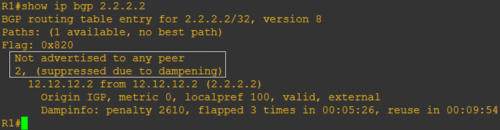

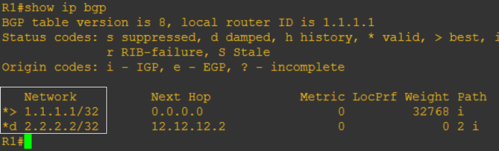

IS-IS Authentication

Okey…lets start with these things….

Ada 2 authentikasi dalam ISIS…authentikasi hello (buat adjacency) dan authentikasi area (LSP-nya yang di authentikasi)

Untuk authentikasi hello terdapat 2 cara…pertama dengan plain text (setting authentikasi ISIS itu per-interface)

Yak…fail (R6 nya ga disetting password soalnya), kita liat di debug isis authentication information

Isis password PASSWORD ini sebenernya command lama, yang baru kita bisa pake isis authentication mode text, trus kita tambahain isis authentication key-chain NAMA-KEY (contoh dibawah)

Mirip kek EIGRP yah (klo lo pernah setting authentikasi EIGRP)

Nah, itu pake plain text…sekarang kita mau lebih secure…dengan MD5

Nah, berhubung R6 pake plain text (bukan MD5)…ketika kita debug ada tulisan “packet mode 1 different from mode 2“…alias putus de adjacency-nya

Untuk authentikasi area kek gini

Yaks, LSP authentication failed…coba kita liat adjacency-nya

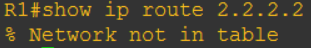

Masi ada…tapi LSP ini digunakan untuk build routing table…yuk kita liat routing table-nya

Rute ke R6 loopback ga ada…karena LSP-nya ga di authentikasi

Nah, itu kan 1 area….gimana klo yang beda area kek R2 yang di area 1 mau ke R5 yang ada di area 3?

Pake domain-password…

rute ke 2.2.2.2 di R2 yang ada di area 1 ga ada

=============================

IS-IS Redistribution

Okey…lets start adding one more router…R7

R1-R2 with ISIS Protocol and R2-R7 with OSPF protocol

Yuk kita import rute ISIS ke OSPF

Mari kita liat di R7

Disini terdapat anomali…R7 dapet rute dari ISIS area 2 dan area 3, tapi dia ga dapet rute dari R1 (Area 1 tempat R1-R2 terhubung)

Why? Karena secara default ISIS hanya meng-export rute/prefix L2, bukan L1

So…solusinya adalah import juga level-1 nya

Nyok kita liat di R7

Nah, sekarang sebaliknya…import rute dari OSPF ke ISIS

Hasilnya…kita liat di R1

Kaga dapet itu ip 7.7.7.7 dari R7, why….because ISIS behavior on importing external route is treated as L2 route (remember…L2 route is not propagated to L1 router)

Bisa sih di ping (kan ada i*L1, alias default route-nya ISIS), tapi kita juga bisa maksa supaya rute 7.7.7.7 dijadiin level 1

Yuk di cek di R1

Yaks….ada rute ke 7.7.7.7

Redistribution between ISIS

Ha??? Emang bisa?? Bisa…konsep-nya mirip kek EIGRP AS Number atau OSPF Process ID, kita bisa bikin 2 buah ISIS Process dalam 1 router

Namanya ISIS Tag

Jadi kita bisa set…interface fa0/1 pake ip router isis ABC, interface fa0/2 pake ip router isis XYZ, dst…dst…dst

Redistribusinya pake command ini

Atau mau lebih spesifik…rute mana aja yang mau di import trus dikasi route filtering…pasang gini

(route-map nya bikin sendiri)

Untuk penamaan NET-nya, ada beberapa hal yang harus di perhatikan

Salah satunya kita ga bole pake 2 NET yang berbeda, harus 1 NET yang sama untuk 2 ISIS Tag, yang bisa diganti hanya area ID-nya (49.0000 ke 49.0001)

=========================================

Another IS-IS Configuration

Banyak yang ga gw sebutin disini…soalnya commandnya sama persis kek OSPF mulai dari Summarization, Default Route, sampe Passive Interface

Yang gw posting disini cuma yang rada2 beda dengan yang lain (terutama dengan OSPF)

=========================================

IPv6 IS-IS

And the last…IPv6, how to configure it…

Cek di show ipv6 route

Ada ip loopback di R2

(tentunya di R2 jg harus di konfig ya)

=========================================

Well-Known IS-IS Problem

- Multi-level IS-IS

Karena R2 itu L2L1 router, dia punya semua rute yang diadvertise oleh L2 LSP (simple, karena L2L1 router kek R2 dan R3 ngasi informasi L1 route ke L2 Router), take alook at pic below

mending dijadiin flat network aja (L2 semua itu router)

- Setiap ada topology change, semua router akan run SPF 2x, buat L1 dan buat L2

- LSP L2 akan di flood ke SEMUA network

- Bisa ngaco default-route nya klo salah2 setting/topology L2L1 router

According to Ivan Pepelnjak #1354 “Obviously it makes no sense to run IS-IS in L1L2 mode if you have only a single IS-IS area. I would prefer L2-only mode; if you run IS-IS only in level-1, you might get an inadvertent default route caused by a misconfigured L1L2 router” – (link dibawah)

2. ISIS Flexibility

IS-IS secara topology aga sulit di utak-atik, tetapi Supervisor (baca: CPU) friendly (Cuma ada level 1 dan level 2, jadi LSP alias LSA-nya ISIS yang dikirim cuma sedikit)…beda dengan OSPF yang bisa pake stub, nssa, dan virtual-link (which make this protocol is well-known for making Supervisor high cpu process)

3. Nanti klo ketemu yang baru gw tambahin lagi disini :lol

=======

Reference:

IS-IS Neighbors and Adjacencies @https://sites.google.com/site/amitsciscozone/home/is-is/is-is-neighbors-adjacencies

IS-IS DIS LSP @http://www.cisco.com/c/en/us/support/docs/ip/integrated-intermediate-system-to-intermediate-system-is-is/49627-DIS-LSP-1.html

Jose Miguel Huertas CCIE #27028 – IS-IS Identifying DIS @https://blog.initialdraft.com/archives/2664/

Integrated IS-IS Command @http://www.cisco.com/c/en/us/td/docs/ios/12_2/iproute/command/reference/fiprrp_r/1rfisis.html#wp1017714

Shiran Guez CCIE #20572 – IS-IS Database Reading @http://cciep3.blogspot.com/2013/11/isis-database-reading.html

And Darren CCIEx2 #38070 – Demystifying IS-IS Database @https://mellowd.co.uk/ccie/?p=5487

IS-IS White Paper @http://www.cisco.com/en/US/products/ps6599/products_white_paper09186a00800a3e6f.shtml

IS-IS Partition Repair – page 7 (RFC 1195) @https://www.ietf.org/rfc/rfc1195.txt

IS-IS Configuration by Filip Burda @http://rekrowten.wordpress.com

IS-IS Pseudonode @http://www.cisco.com/c/en/us/support/docs/ip/integrated-intermediate-system-to-intermediate-system-is-is/49627-DIS-LSP-1.html

Ivan Pepelnjak CCIE #1357 – IS-IS Multi Area Problem @http://blog.ipspace.net/2011/11/multi-level-is-is-in-single-area-think.html