Kemaren pernah ngajar CCNA DC…bisa praktek langsung dengan N7k dan N9k

And before this knowledge get lost (from my head wkwkwk)

lets write it down….

Introduction

Dahulu kala…si fulan punya PC

Dia maen game, setel music, sampe nyimpen data2 pribadi (harddisk) disini…

Sampai suatu ketika, harddisk-nya penuh (music, game, atau penuh dengan video2 yang…*ehem*)

Akhirnya…Dia nambah harddisk didalam PC itu…

The questions is… how long it can hold the increasing data? How much harddisk should He bought? Sistem Storage Redudansi-nya seperti apa? RAID 0, 1, 10, 5, 6, atau apa?

Those questions lead us to our old enemies…Scalability and Availability

Klo untuk para Sales sih mungkin tepatnya gambar ini

Note: Harddisk disini means Storage (bahasa newbie: Harddisk, bahasa anak2 DaCen alias data center: Storage)

Nah, harddisk yang terhubung langsung ke device (baik secara external maupun internal) disebut DAS (Direct Attached Storage)

Keuntungan DAS? Simplicity dan speed.

And then…ketika storage di PC tidak mampu lagi untuk nampung data ato harddisk yang dibeli udah penuh, mau beli lagi juga taro di mana karena udah penuh PC-nya, belum lagi processing CPU yang tinggi…itu CPU bukan hanya process aplikasi tapi juga read-write data (yang notabene GEDE datanya)

So, akhirnya dibentuk lah suatu device…khusus untuk nyimpen data, little CPU requirement, hot-swappable (bisa dicopot-pasang/tambah/ganti baru harddisk-nya tanpa harus di restart, baca: upgradeable), daaannnn…bisa diakses dari mana saja (selama ada koneksi kesana tentunya)

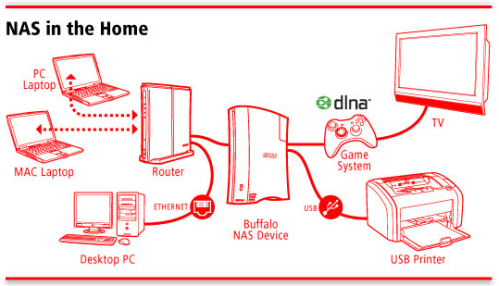

Device itu disebut NAS (Network-Attached Storage)

———————————————-

NAS (Network-Attached Storage)

Figure 2. taken from buffalotech.com

Contoh NAS yang lumayan bagus adalah QNAP (bukan promosi)

Lu bisa bilang…NAS ini adalah harddisk yang terhubung ke jaringan, klo penuh bisa di tambah, buat backup, dll…tanpa harus matiin PC lu

And theeen…untuk harddisk kita punya solusi…NAS, but what about CPU??

Pernah ga kita mau nyimpen/akses/read/write data, Cuma nunggu lama gara2 CPU lagi proses hal2 tertentu…

Our concern is data transfer rate from CPU to Disk that takes too long to takes place

Jadi ketika data2 yg diproses dari CPU akan disimpan, there must be a disk tentunya (ex: Harddisk/Flash Disk/DVD/etc.)

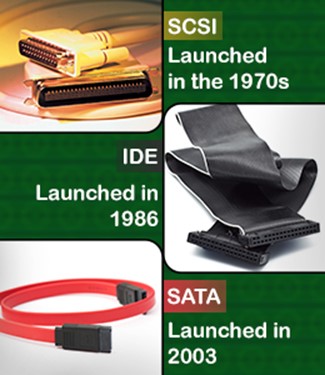

Nah…kabel2 untuk ngirim data dari/ke CPU, Harddisk, ataupun CD-ROM yang kita kenal contohnya adalah SCSI (small computer system interface), IDE (Integrated Device Electronic, later known as Paralel Advanced Technology Attachment/PATA and then to Serial ATA/SATA)

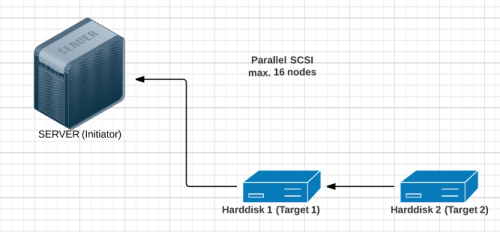

Contoh harddisk parallel:

In SCSI, harddisk dinamakan target, Server dinamakan Initiator (di CCNA DC ini pun dibahas)

But there is a limitation about this interface (cable)…SCSI dan IDE contohnya…maximum hanya bisa konekin harddisk secara parallel sebanyak 16 buah (quite a few in Data Center view), and then 1 more concern is…range limitation, maximum cuma 25 meter (CMIIW)

This lead to the next question…bisa ga kita bikin CPU dan Harddisk pun terpisah

Jadi ada “PC A” khusus untuk calculation (processing unit) …dan “PC B” satu lagi khusus untuk naro hasil i/o (storage unit) dari “PC A”

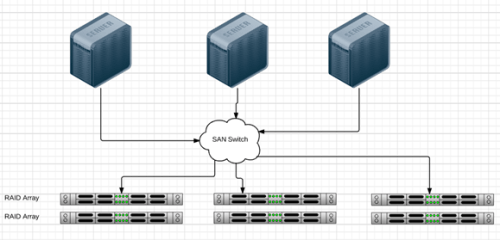

So, finally they made something to separate Server from Storage, they made a network consist of entirely of bunch of harddisks

We call them now as (SAN) Storage Area Network

———————————————————————

(SAN) Storage Area Network

And you guess…” okay, lets place Cisco Catalyst 2960 in the center, and all the harddisk and servers are entirely connected” …you are dead wrong

Because LAN use Ethernet Technologies but SAN use Storage technologies (like SCSI remember?)

Salah satu storage technologies yang popular sekarang adalah FiberChannel (FC) Technologies (alternatively: internet SCSI/iSCSI alias SCSI via IP)

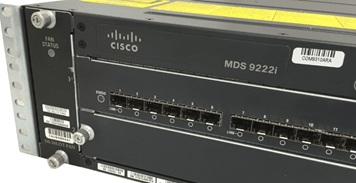

Yup, contohnya adalah Cisco MDS 9000 Series

The problem with Ethernet LAN protocol is…It is extremely “chatty”, mau konek aja harus kirim SYN dulu, nunggu SYN+ACK, trus ACK (3-way handshake anyone?!)

Kenapa gitu? Karena LAN protocol itu ngeliat koneksi per-file/per-data yang akan dikirimkan, hal ini yang membuat koneksi LAN punya masalah dalam latency

Anyways…in SAN technologies, mereka butuh koneksi yang melihat dari BIT STREAM alias per-block agar tercipta latency yang rendah

Hence, in LAN, we call protocol for sharing file is File-Based Protocol (CIFS: Common Internet File System – for Windows dan NFS: Network File System – for Linux), semua NAS pake sistem ini (soalnya ini SAN versi Desktop..alias versi murah meriah, bukan SAN versi enterprise yg I/O nya harus tinggi)

But in SAN, we call it Block-Based Protocol (in Cisco Official Course, the strategy for low latency transmission in storage technologies is called Credit-Based Strategy, because transmitter cant send anything before receiver tell transmitter that he can accept another transmission)

And then they came with another IDEA…

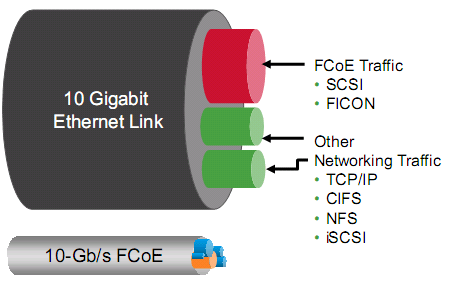

There goes FCoE a.k.a Fiber Channel over Ethernet

================================

Fiber Channel over Ethernet (FCoE)

sebenernya ada lagi alternatifnya, yaitu iSCSI (ada beberapa vendor lebih prefer ini, cuma jualannya Cisco adalah FCoE…so, kita bahas FCoE)

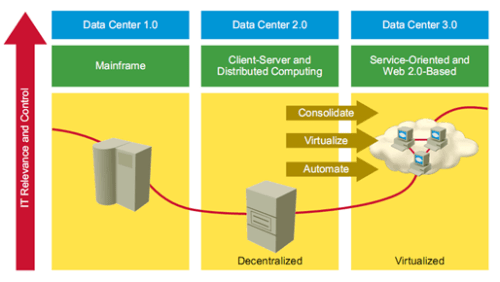

DC 1.0: semua aktifitas ada di server mainframe

DC 2.0: mulai split…client PC jalanin activity, server jalanin process yang diperintah client

DC 3.0: semenjak ada virtualisasi O/S dan SDN…mulai era Cloud alias web-based

Cloud ini apa sih? in my simple terminology…a bunch of storages connected to network, it just new name to that SAN technology to make it seems cool (marketing purposes)

Ada 3 karakteristik Data Center (jualannya sales Cisco wkwk)

-

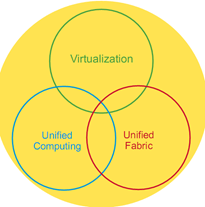

Virtualization: bukan hanya OS dan Storage, bahkan Switch Router pun di virtualkan

Cisco Nexus 1000v adalah flagship Cisco untuk Data Center Virtualization Network Switch…(nyambung ke SDN ini -> SDDC: software defined DC), bayangin…klo kita bisa ngasih QoS marking, VLAN, and all the cisco switch stuffs to the VMs in the server that CANT BE DONE with VMware ESXi vSwitch (virtual switch “generic”, switch virtual-nya VMware)

-

Unified Computing: punya server yang support untuk virtualization, Cisco UCS (Unified Computing System) adalah contoh Server Cisco

- Unified Fabric: support both SAN connection and LAN connection, that is…FCoE in Nexus 5000 series and above

Syarat untuk bisa FCoE ada 2…

-

binatangnya harus hidup di 2 alam…

Maksudnya, alat itu bisa running SAN and LAN technologies sekaligus, di Cisco ya N7K yang komplit

- Interface ethernet-nya minimum 10gig (masa depan data center itu di Fiber Optic medium…bukan di Copper, pake cahaya gitu loh…)

Yang pasti…harus support jumbo frames…itu kabel udah penuh sesak dengan semua protocol…ya Ethernet, VoIP, VPN Encapsulation, MPLS, ditambah lagi sama FC

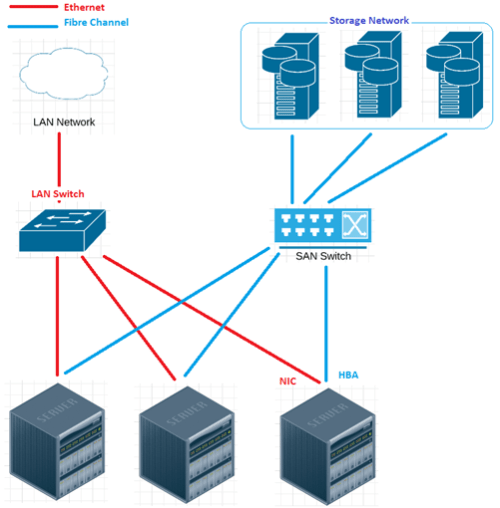

Before FCoE

Tiap server “minimum” punya 2 Network adapter…satu buat LAN (NIC Card-Network Interface Card), satu lagi buat SAN (HBA – Host Bust Adapter)

Jadi klo mau koneksi ke LAN/internet…pake NIC, klo mau akses ke storage network…pake HBA

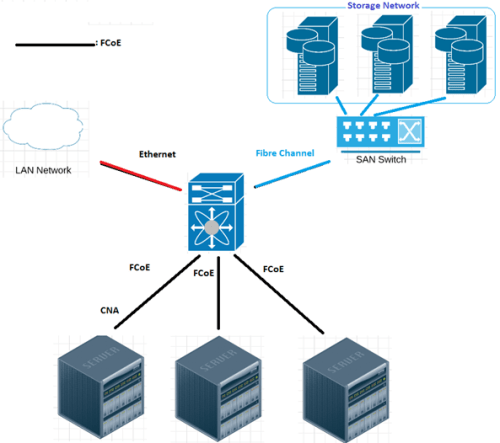

After FCoE

Dengan FCoE, kita ga perlu banyak kabel…semua Unified Fabric (jadi satu semuanya…Ethernet dan FC), klo di Cisco…paling bagus pake Nexus 7000

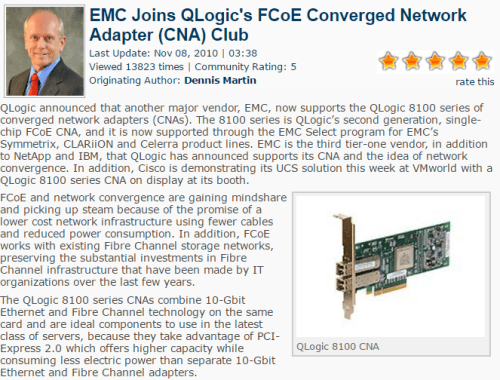

Trus paling servernya harus punya satu interface card yang bisa jalan 2 technology sekaligus…namanya CNA (Converged Network Adapter)

Don’t worry, rata2 server sekarang support semua…

Ada beberapa IEEE Standards untuk FCoE (klo belajar CCNA DC)

- PFC (802.1Qbb) – Priority Flow Control, klo link congested bisa ngasi sinyal PAUSE ke sender, klo uda lengang nanti dikasi sinyal R_RDY (ready to accept transmission)

-

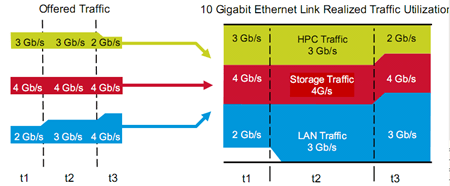

ETS (802.1Qaz) – Enhance Transmission Selection, ability to share bandwidth intelligently between HPC (high perf. Computing), storage, and LAN traffic

- QCN (802.1Qau) – Quantizie Congestion Notification (QoS)

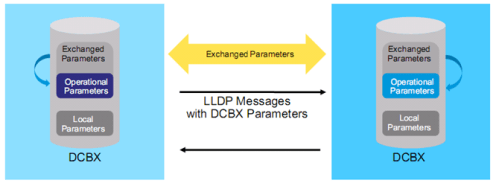

- DCBX (802.1Qab) – DC Bridging eXchange, kemampuan dia untuk mengenal legacy switch (switch yang hanya bisa LAN)

Jadi kek VPN-nya DC

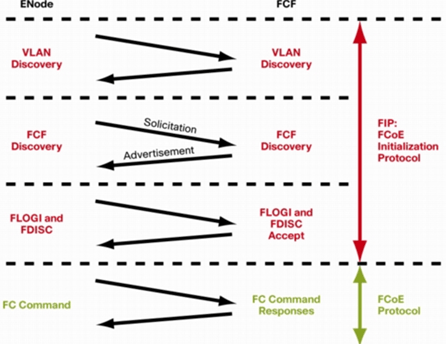

sama kek protocol2 lain, FCoE juga ada prosesnya…namanya FIP (FC initialization protocol), ada discoverynya (FDISC), ada loginnya (FLOGI), bahkan ada kek semacam ip addressing-nya (FPMA dan pWWn)

FCoE process from server (Enode) to Nexus (FCF):

Istilah2 FC:

- FIP: FC Initialization Protocol

- FC ULP: upper layer protocol

- FC LEP: link end point

- FCF: FC Forwarder

- FPMA: Fabric Provided Mac-Address

- FLOGI: FC Login

- FDISC: FC Discovery

- pWWn: Port World Wide Names

LAST….artikel ini hanya introduction aja, materi prakteknya harus pake Nexus, MDS, dan UCS…

which is…

=============================

References

DAS vs NAS vs SAN Cbtnugget blog @http://blog.cbtnuggets.com/2015/01/storage-mastery-das-vs-nas-vs-san/

NAS on Wiki @http://en.wikipedia.org/wiki/Network-attached_storage

Data Center on Wiki @http://en.wikipedia.org/wiki/Data_center

SCSI vs SATA vs IDE @http://www.buzzle.com/articles/scsi-vs-sata-vs-ide.html

SCSI Cable Length @http://www.tandbergdata.com/knowledge-base/index.cfm/what-is-the-maximum-scsi-cable-length-i-can-use-with-my-tape-drive-autoloader-or-library/

CNA @http://wikibon.org/wiki/v/EMC_Joins_QLogic’s_FCoE_Converged_Network_Adapter_(CNA)_Club

is QCN good for FCoE @http://blog.ipspace.net/2010/11/does-fcoe-need-qcn-8021qau.html

FCoE Initialization Protocol @http://www.cisco.com/c/en/us/products/collateral/switches/nexus-7000-series-switches/white_paper_c11-560403.html

DCICT Cbt Nuggets video by Anthony Sequiera

DCICT Official Course from Cisco Learning Partner