wokeh guys…sebenernya gw mo bahas IPv4…uda setengah jalan malah gw ngetik materinya

tapi gw lagi training CCNP, materinya CCNP-switch…tentang VLAN lebih lanjut….

yaitu Private VLAN (P-VLAN)….

—————————————————————————————————-

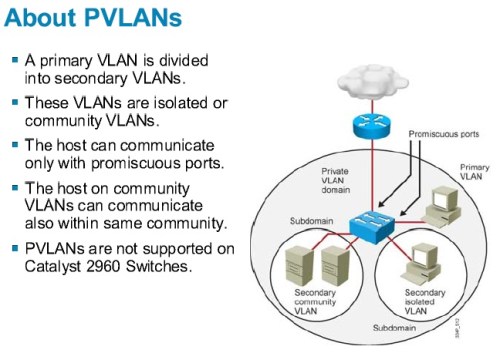

apa itu P-VLAN ??

P-VLAN adalah teknik untuk membatasi hubungan/konektivitas antara end devices dalam 1 VLAN

contoh : di VLAN 20 itu ada HOST A,B, dan C, lalu ada Server MAIL dan Server WEB (di tempatkan di lantai yang sama misalnya)

lalu….HOST A dan B hanya bisa akses MAIL, dan HOST C dapat mengakses WEB

P-VLAN hanya bisa di configure di Multilayer Switch seperti Cisco Switch 3560 (3550 mesti di upgrade IOS-nya katanya) ,walaupun “switchport protected” itu adalah contoh simple dari PVLAN (bisa di konfig di 2960 switch, cuma ya gitu..cuma bisa fungsi protected aja)

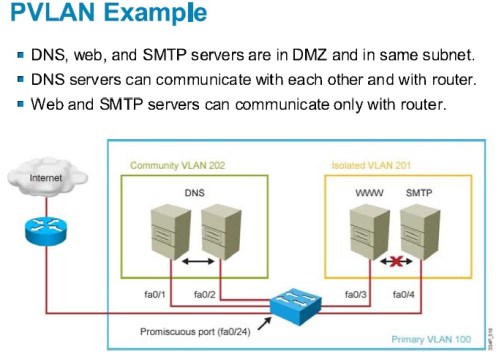

contoh gambar lain dari P-VLAN (untuk lebih ngerti lagi)

Example of private VLAN port types on the switch

- Promiscuous port (P-Port): The switch port connects to a router, firewall or other common gateway device. Port ini dapat berkomunikasi dengan port2 baik di primary maupun secondary VLAN. In other words, it is a type of a port that is allowed to send and receive frames from any other port on the VLAN.

- Isolated Port (I-Port): port yang di isolasi alias “tersingkirkan” (karena P-Port bisa berhubungan ke semua port, port yang terisolasi pun bisa terhubung ke Isolated Port)

- Community Port(C-Port): ini nih tipe port yang sebenernya terisolasi…hanya saja di kelompokkan kedalam satu “daerah” isolasi, jadi port2 dalam C-port bisa berhubungan dengan sesama C-Port yang tergabung di “daerah” mereka dan berkomunikasi dengan P-Port

kita bisa ibaratkan seperti ini : *orang miskin A,B,C datang ke kota…kebetulan di kota itu hanya ada pemukiman orang2 kaya dengan 1 ketua RT…nah, orang miskin A,B,C dijauhi oleh komunitas orang2 kaya….maka mereka bermukim di tempat tersendiri yang MASIH di pemukiman itu…orang miskin A terkena penyakit menular…maka dia dijauhi oleh orang miskin B dan C

nah…PEMUKIMAN orang2 di kota bisa di ibaratkan sebuah VLAN

komunitas orang2 kaya bisa kita katakan community port (sebuah VLAN didalam VLAN)

komunitas orang2 miskin juga kita bisa katakan community port (sebuah VLAN didalam VLAN)

orang miskin A yang terkena penyakit menular bisa kita katakan isolated port

SEMUA komunitas di kota itu bisa terhubung ke KETUA RT yang bisa kita sebut dengan promiscuous port

(yaaa…contoh yg gw kasi terlalu ektrim kali ya..tapi intinya lo dapet kan ?? wkwkwk)

contoh nyata penggunaan Private VLAN adalah seperti gambar dibawah ini

P-port diusahakan adalah port2 untuk terhubung ke network luar / routing

C-Port diusahakan adalah port2 tempat data2 / farm server yang memang harus terhubung dengan PORT2 TERTENTU

I-Port diusahakan hanya port2 yang tidak perlu terhubung ke C-Port yang ada data2 penting / farm server / dll…tapi MASIH bisa atau dirasa PERLU terkoneksi ke network luar

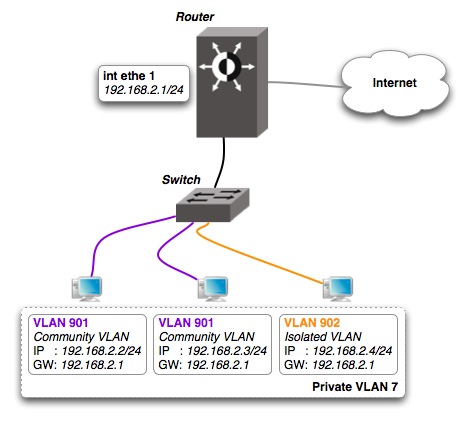

salah satu kegunaan dari PVLAN adalah kita bisa memisahkan port2 satu dengan yang lain TANPA harus mengganti IP subnet mask / network address!!

ingat…host2 dalam satu VLAN bisa saling terkomunikasi…asal dalam IP subnet yang sama (network address yang sama)

nah…untuk memisahkan port satu dengan yang lain TANPA harus ngutak-atik IP dan subnet mask nya…kita bisa memakai PVLAN

——————————————————————————————————-

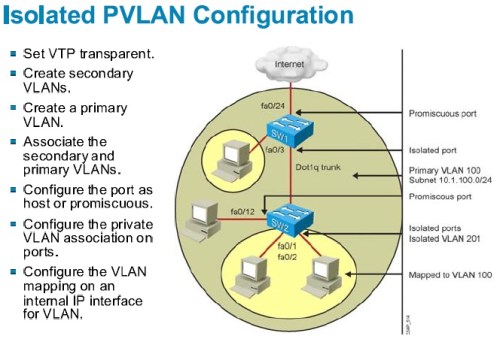

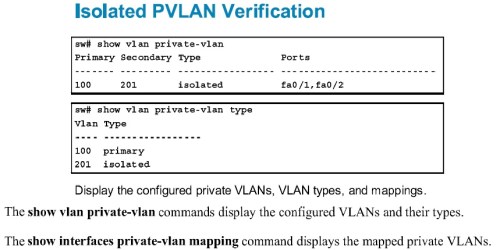

berikut ini kita akan bahas configurasi dari masing2 I,C, dan P port

Isolated Port Configuration

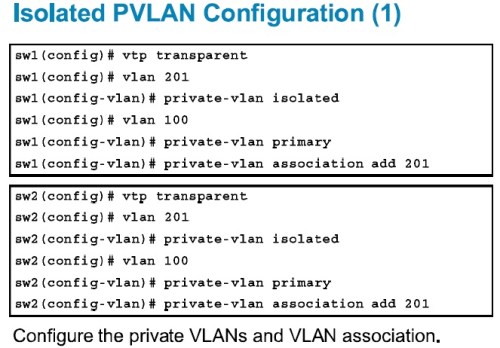

sebelum liat gambar2 contoh konfigurasi dibawah…gw akan jelasin logika untuk mengkonfigurasi PVLAN (agak bingung klo lo langsung liat gambar)

- lo harus punya bayangan mo bikin P-VLAN apa aja dan mode port nya apa aja (kek mo bikin VLAN aja…lo harus punya bayangan mo bikin VLAN apa aja, dan port berapa aja yang di masukin ke VLAN)

- setelah lo punya bayangan P-VLAN, gw SARANIN lo tulis dulu di kertas / notepad…

- kenapa gw suru lo tulis di kertas/notepad ??? karena lo akan konfig P-VLAN dulu…baru VLAN nya…agak bingung pasti klo lo “slow learner” kek gw *lol

- PVLAN HARUS dikonfigurasi dalam VTP transparent mode

- create PVLAN lalu tempatin PVLAN ini di mode port apa ?? I,C, atau P

- setelah PVLAN ditempatkan dalam mode port yang sudah di rancang…create / masuklah ke konfigurasi VLAN..inget ..VLAN !! bukan PVLAN

- karena PVLAN adalah secondary…VLAN adalah primary…maka kita harus ketik kata “primary” ini untuk “memberitahu” switch bahwa kita akan menempatkan / mengasosiasikan sebuah PVLAN kedalamnya

- asosiasikan PVLAN ini dengan VLAN

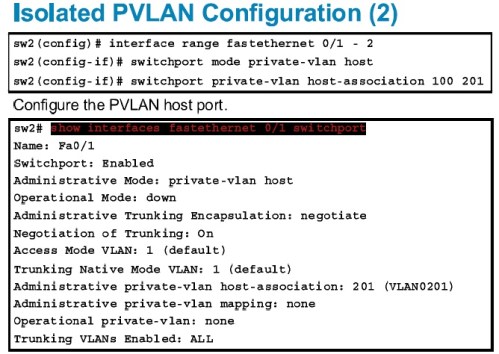

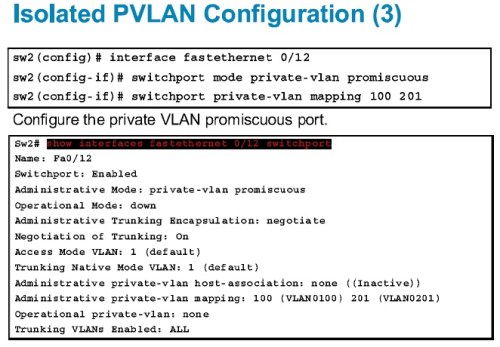

- setelah diasosiasikan, masuk ke interface port (kayak di VLAN)

- setting port itu dengan mode private vlan BESERTA mode port (i,c,p) nya ke VLAN dan PVLAN yang bersangkutan (port nya di mapping dulu)

sw2(config)#interface RANGE fastethernet 0/1-2 disini maksudnya adalah kita setting interface dari fastEthernet 0/1 DAN 0/2 (memakai kata kunci “range”)…kita juga bisa setting beebrapa interface port sekaligus dengan konfigurasi yang sama dengan memakai kata kunci range (bayangin klo konfigurasi sama…lo mesti setting 1-1….ada 24 port pula…24x donk ?…wkwkkw)

—————————————————————————————————————————–

Private VLAN Trunk

PVLAN ini juga bisa digunakan untuk trunking, tapi karena VTP tidak support PVLAN (thats why it must be configured as transparent, one of the reason), makanya configurasi PVLAN nya harus dikonfigurasi secara manual di masing2 switch yang terhubung.

encapsulasi yang disupport untuk PVLAN adalah 802.1

Isolated trunk port memungkinkan kita untuk mengkombine traffic bagi semua secondary ports melalui trunk

Promiscuous trunk port memungkinkan kita untuk mengkombine multiple promiscuous ports yang membawa multiple primary VLAN

The following are some guidelines for using the Private VLAN trunk feature:

- Use isolated Private VLAN trunk ports when you anticipate the use of Private VLAN isolated host ports to carry multiple VLANs, either normal VLANs or for multiple Private VLAN domains. This makes it useful for connecting a downstream switch that does not support Private VLANs. (jujur gw kurang ngerti maksudnya apa…cuma klo Isolated..berarti dia bawa data2 VLAN dan PVLAN saja ke switch2 yang LAIN, terutama yang ga support PVLAN)

- Use promiscuous Private VLAN trunks ports where a Private VLAN promiscuous host port is normally used but where it is necessary to carry multiple VLANs, either normal VLANs or for multiple Private VLAN domains. This makes it useful for connecting an upstream router that does not support Private VLANs. (sama nih…cuma klo promiscuous…berarti dia bawa PVLAN dan VLAN ke router / host2 yg diakses semua donk???…inget fungsi P-Port !!)

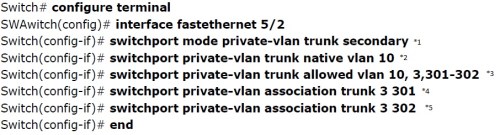

contoh PVLAN Trunking

- memberitahu si switch bahwa interface port 5/2 ingin dijadikan PVLAN trunk

- setting Native VLAN (contoh disini adalah vlan 10)

- VLAN yang diperbolehkan masuk/keluar dari trunk link fa5/2 adalah vlan 3,10,301, dan 302

- dan 5, dari VLAN 3 yang dikirim…akan dikirim PVLAN 301 dan 302 juga melalui trunk link

—————————————————————————————————————————–

eh bro…klo blok2 gini…kita juga bisa pake ACL kan (access list) ?? ember ^_^V

oh iya…dalam 1 VLAN….HANYA BOLEH ADA 1 Isolated PVLAN (walaupun dalam isolated PVLAN ini ada 1 atau lebih port yang di isolasi)….(C-port bisa lebih, sedangkan P-port cuma bisa 1..sebagai KETUA RT nya para PVLAN2 ini…kwkwkwk)

nih…gw nemu link bagus buat belajar PVLAN…klo ga salah orang2 CCIE semua disini

cekidot…LINK

wokeh guys….sampai disini dulu…gw kasi materi PVLAN…gw masi harus lanjut belajar CCNP-Switch…blum lagi Router dan T-Shoot nya, klo ada yg berharga….pasti gw kasih ke elo2 pada ^_^

2. Divide by Purpose (Tujuan / Kesamaan bidang kerja)

2. Divide by Purpose (Tujuan / Kesamaan bidang kerja) 3. Divide by Ownership

3. Divide by Ownership